Permissions & Entitlement Management

Optimize Identities and Access in the Cloud

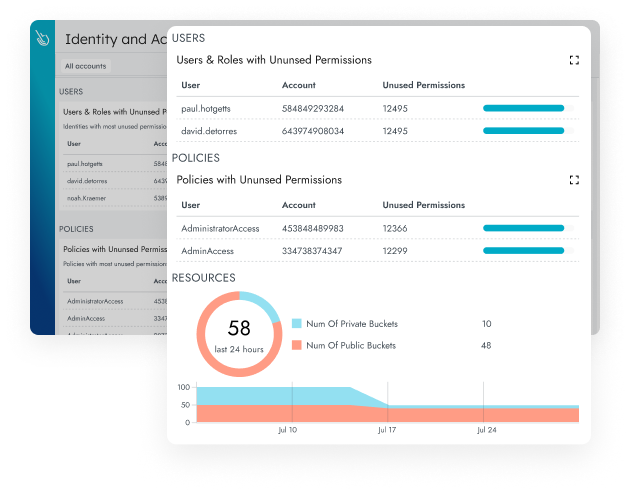

90% of granted cloud permissions are not used. Eliminate these excessive entitlements using recommended access policies based on in-use permissions. Gain visibility into cloud identities and enforce least privilege in minutes with cloud infrastructure entitlement management (CIEM).

Address Excessive Permissions Risks in Minutes

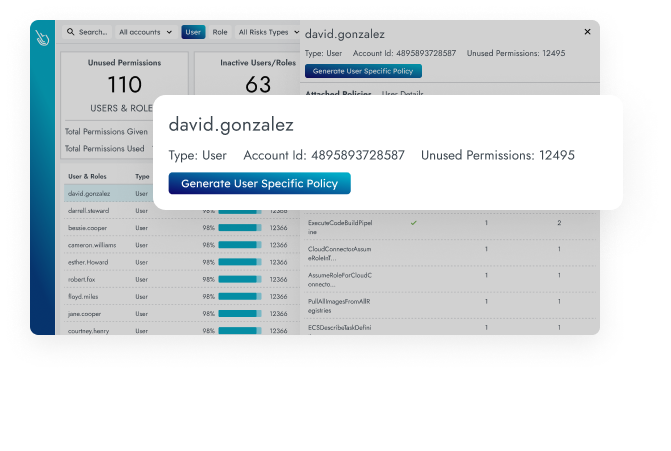

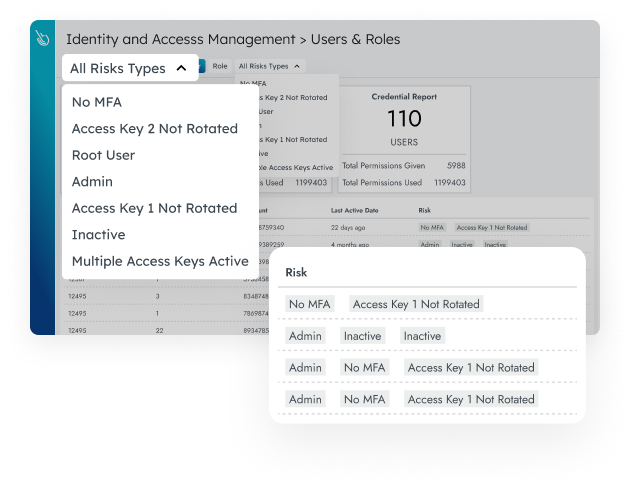

Identify inactive users and identities with excessive permissions. Optimize access policies to grant just enough privileges.

-

Comprehensive Visibility

Prioritize risk with a view of in-use permissions across AWS and GCP users and services.

-

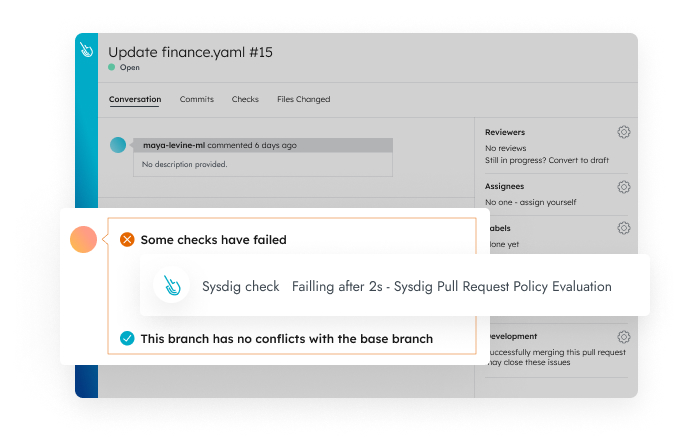

Enforce Least Privilege

Right-size permissions with automatically generated policies.

-

Simplify Compliance

Meet specific identity and access management requirements for standards including PCI, SOC 2, NIST, ISO 27001, and more.

Harden Cloud Security Posture with CIEM

Inadequate identity and access management (IAM) is one of the most common causes of security failure. Sysdig’s CIEM uses runtime insights to optimize permissions for overprivileged users.

Prioritize Risk with Runtime Insights

Sysdig’s runtime insights provide unique visibility to focus on the most significant risks. Only Sysdig offers:

Take the Next Step!

See how you can secure every second in the cloud.