À une époque où les attaques et les menaces liées au Cloud sont très rapides et en constante évolution, l’Union européenne (UE) a renforcé sa cybersécurité en adoptant deux nouvelles réglementations : la loi sur la résilience opérationnelle numérique (DORA) et la directive révisée sur la sécurité des réseaux et des systèmes d’information (NIS2). Avec des exigences plus strictes en matière de contrôles de conformité et de divulgation des violations, ces réglementations vont transformer la façon dont les entreprises gèrent leurs cyberrisques en Europe. Si vous vous sentez dépassé par ces changements, vous n’êtes pas seul. C’est là que Sysdig intervient. En tant que première plateforme de protection des applications Cloud-Native (CNAPP) à offrir des politiques prêtes à l’emploi pour DORA et NIS2, nous sommes là pour vous guider à travers ces nouvelles exigences, en veillant à ce que votre entreprise ne soit pas seulement conforme, mais aussi plus sûre.

Vue d’ensemble de DORA et NIS2

Par le passé, la conformité à la plupart des réglementations était vérifiée périodiquement – peut-être tous les mois, tous les trimestres ou jusqu’à une fois par an. Toutefois, pour faire face à l’augmentation constante des cyberattaques et à la vitesse à laquelle elles se produisent, ces nouvelles réglementations cherchent à mettre en place des contrôles plus stricts et, surtout, des exigences très strictes en ce qui concerne le délai de divulgation aux autorités réglementaires en cas d’incident de sécurité, d’incident relatif à la vie privée ou de violation de la vie privée. Dans le cas de DORA, vous ne disposez que de quatre heures à partir du moment où l’incident est classé comme majeur pour le divulguer. Avec le NIS2, vous disposez de 24 heures.

La loi sur la résilience opérationnelle numérique (DORA) est un acte d’exécution introduit par l’Union européenne pour traiter et renforcer la sécurité et la résilience des opérations numériques au sein du secteur financier. Il vise à consolider et à normaliser les pratiques de résilience opérationnelle numérique dans les entités financières, en veillant à ce qu’elles puissent résister, répondre et se remettre de tous les types de perturbations et de menaces liées aux TIC (technologies de l’information et de la communication). Le règlement s’appliquera à partir du 17 janvier 2025, ce qui signifie que les sociétés financières ont moins d’un an pour devenir conformes à DORA.

La loi DORA s’applique à la grande majorité du secteur des services financiers. Il s’agit notamment, mais pas exclusivement :

- Les banques et les établissements de crédit

- Les entreprises d’investissement

- Les compagnies d’assurance

- Les gestionnaires d’actifs

- Les prestataires de services de paiement

- Fournisseurs de services de crypto-actifs

De plus, DORA précise également que les entités financières doivent utiliser des approches multi-cloud pour améliorer leur résilience. Les stratégies multi-cloud peuvent indirectement créer d’autres failles de sécurité en raison de la diversité des technologies. Cette approche nécessite la mise en œuvre de contrôles unifiés et d’une surveillance appropriés afin de s’assurer que ces failles de sécurité ne sont pas exploitables.

Directive sur les réseaux et les systèmes d’information (NIS2)

Contrairement aux règlements, qui sont directement applicables, la directive NIS2 est une directive de l’UE qui fixe des objectifs généraux pour les législations nationales des États membres en matière de cybersécurité et de systèmes et réseaux TIC, dans le but de renforcer la sécurité dans l’ensemble de l’UE.

Le principal objectif de la NIS2 est d’élever considérablement le niveau de cybersécurité dans l’UE en élargissant le champ d’application de la directive initiale, en introduisant des exigences plus strictes en matière de sécurité et en renforçant la responsabilité des entités dans les secteurs critiques.

Le NIS2 élargit le champ d’application des obligations en matière de cybersécurité à un large éventail de secteurs essentiels à l’économie et à la société de l’UE. Il englobe des entités des secteurs de l’énergie, des transports, de la banque, des marchés financiers, des soins de santé, de l’approvisionnement en eau, de l’infrastructure numérique, de l’administration publique et de l’espace.

Le rôle de Sysdig dans la facilitation de la conformité NIS2 et DORA

Sysdig est la première plateforme de protection des applications Cloud-Native (CNAPP) à fournir des politiques de conformité prêtes à l’emploi spécifiquement conçues pour aider les organisations à satisfaire les éléments techniques des nouveaux cadres réglementaires de l’Union européenne, DORA et NIS2, en ce qui concerne les ressources Cloud.

La lecture des spécifications de DORA et NIS2 peut s’avérer complexe – une bonne pratique consisterait à désassembler ces éléments complexes en blocs de construction élémentaires. C’est ce que nous allons faire dans la section suivante.

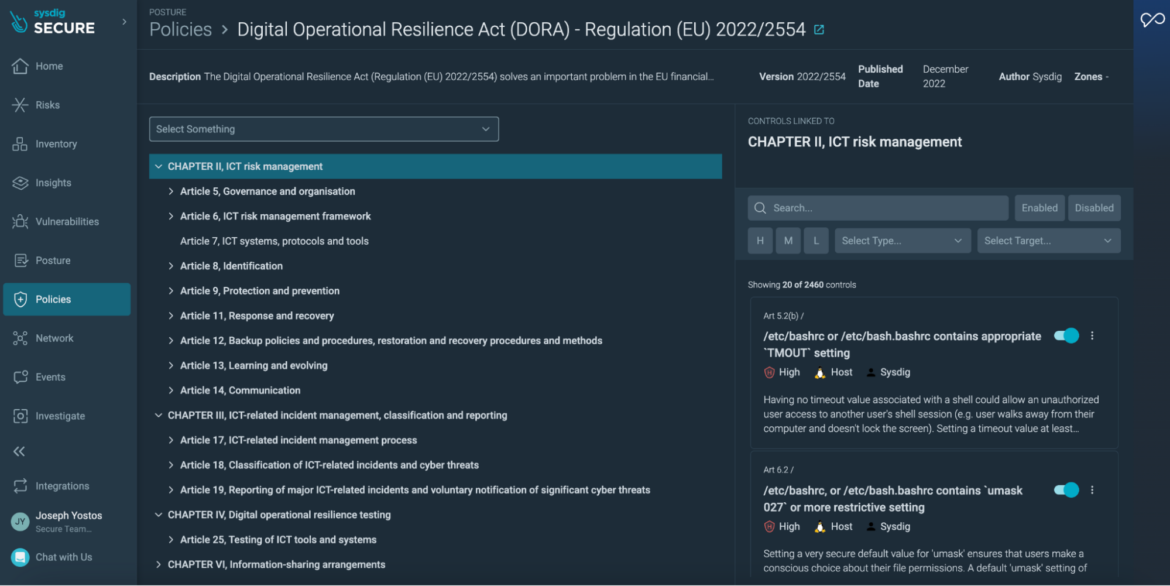

DORA

Sysdig facilite cela en fournissant des contrôles complets couvrant divers aspects de Linux, Kubernetes, des environnements cloud et de la gestion des identités.

Il s’agit là de quelques-unes des exigences techniques qui s’appliquent aux environnements Cloud. Nous expliquerons ces exigences et examinerons quelques exemples de contrôles de sécurité de Sysdig qui garantissent que les actifs Cloud répondent aux conditions de conformité de DORA.

| CHAPITRE II, Gestion des risques liés aux TIC Article 5, Gouvernance et organisation Les entités financières mettent en place un cadre de gouvernance et de contrôle interne qui garantit une gestion efficace et prudente des risques liés aux TIC, conformément à l’article 6 paragraphe 4, afin d’atteindre un niveau élevé de résilience opérationnelle numérique. L’organe de direction de l’entité financière définit, approuve, supervise et est responsable de la mise en œuvre de toutes les dispositions relatives au cadre de gestion des risques liés aux TIC visé à l’article 6 paragraphe 1. | Sysdig propose environ 300 contrôles pour garantir la disponibilité, l’authenticité, l’intégrité et la confidentialité des données dans le cadre de cet article. En voici quelques exemples: Serveur API: – Fichier tls-cert défini et fichier tls-private-key défini IAM: – Comptes de service appropriés Accès Rotation des clés Stockage: – S3 – Accès public bloqué (par compte) Mise en réseau: – Désactivation de l’accès public aux points d’extrémité dans les clusters existants Sécurité Linux: – Le fichier /etc/bashrc ou /etc/bash.bashrc contient le paramètre `TMOUT` approprié |

| CHAPITRE II, Gestion des risques liés aux TIC Article 6, Cadre de gestion des risques liés aux TIC, Art 6.2 Le cadre de gestion des risques liés aux TIC comprend au moins les stratégies, les politiques, les procédures, les protocoles TIC et les outils nécessaires pour protéger dûment et adéquatement tous les actifs d’information et les actifs TIC. Cela inclut les logiciels, le matériel informatique, les serveurs ainsi que la protection de tous les composants physiques et infrastructures pertinents tels que les locaux, les centres de données et les zones sensibles désignées. Elle veillera également à ce que tous les actifs d’information et les actifs TIC soient protégés de manière adéquate contre les risques, y compris les dommages et l’accès ou l’utilisation non autorisés. | Le cadre de gestion des risques liés aux TIC doit englober des stratégies, des politiques, des procédures et des outils complets conçus pour protéger toutes les informations et tous les actifs liés aux TIC. Cela comprend les logiciels, le matériel, les serveurs, les composants physiques, etc. Sysdig soutient ces exigences par le biais de 190 contrôles et d’une approche de sécurité multicouche qui comprend: Sécurité de l’identité: – IAM – Pas de clés d’accès multiples Protection de la charge de travail: – Montage de la charge de travail Service Account Token |

| CHAPITRE II, Gestion des risques liés aux TIC Article 7, Systèmes, protocoles et outils TIC “Afin de traiter et de gérer le risque lié aux TIC, les entités financières utilisent et maintiennent des systèmes, protocoles et outils TIC actualisés qui sont: (a) adaptés à l’ampleur des opérations soutenant la conduite de leurs activités, conformément au principe de proportionnalité visé à l’article 4; (b) fiables; (c) dotés d’une capacité suffisante pour traiter avec précision les données nécessaires à l’exécution des activités et à la fourniture de services en temps voulu, et pour faire face aux pics de commandes, de messages ou de transactions selon les besoins, y compris en cas d’introduction d’une nouvelle technologie;(d) résilients sur le plan technologique afin de pouvoir répondre de manière adéquate aux besoins supplémentaires de traitement de l’information requis dans des conditions de marché tendues ou dans d’autres situations défavorables.” | Cette section du DORA porte sur l’utilisation et la mise à jour de systèmes, protocoles et outils TIC évolutifs, fiables, résilients et performants. Sysdig aide les entités financières à répondre à ces exigences en fournissant: Sécurité de la charge de travail: – Conteneur fonctionnant comme privilégié Kubernetes: – Kubelet – Définition de la durée d’inactivité de la connexion en continu – Kubelet – Désactivation du remplacement du nom d’hôte – Kubelet – Désactivation de read-only-port – Kubelet – Activation de make-iptables-util-chains – Kubelet – Activation de protect-kernel-defaults Journal d’audit: – Événements du journal d’audit – montages de systèmes de fichiers – Événements du journal d’audit – chargement et déchargement de modules du noyau |

| CHAPITRE II, Gestion des risques liés aux TIC Article 9, Protection et prévention, Art 9.3 “Afin d’atteindre les objectifs visés au paragraphe 2, les entités financières utilisent des solutions et des processus TIC appropriés, conformément à l’article 4. Ces solutions et processus TIC doivent: (a) garantir la sécurité des moyens de transfert de données; (b) minimiser le risque de corruption ou de perte de données, d’accès non autorisé et de défauts techniques pouvant entraver l’activité commerciale; (c) prévenir le manque de disponibilité, l’altération de l’authenticité et de l’intégrité, les atteintes à la confidentialité et la perte de données; (d) garantir que les données sont protégées contre les risques liés à la gestion des données, y compris la mauvaise administration, les risques liés au traitement et les erreurs humaines.” | Cette Article souligne que les entités financières doivent utiliser des solutions et des processus TIC qui garantissent la sécurité du transfert des données, minimisent les risques tels que la corruption des données, l’accès non autorisé et les problèmes techniques, et empêchent la disponibilité, l’authenticité, l’intégrité, les atteintes à la confidentialité et la perte de données. Ces mesures doivent également protéger les données contre les risques liés à la gestion, notamment les erreurs administratives, les risques de traitement et les erreurs humaines. Sysdig y parvient grâce à des contrôles tels que: Serveur API: – Chiffres cryptographiques forts définis Ordinateur: – Désactivation de la connexion aux ports série Configuration du pare-feu: – IPv4 – règles de pare-feu – Mise en réseau – réseau par défaut interdit |

Il ne s’agit là que de quelques exemples des exigences techniques de DORA. Notre politique globale va au-delà de ces exemples.

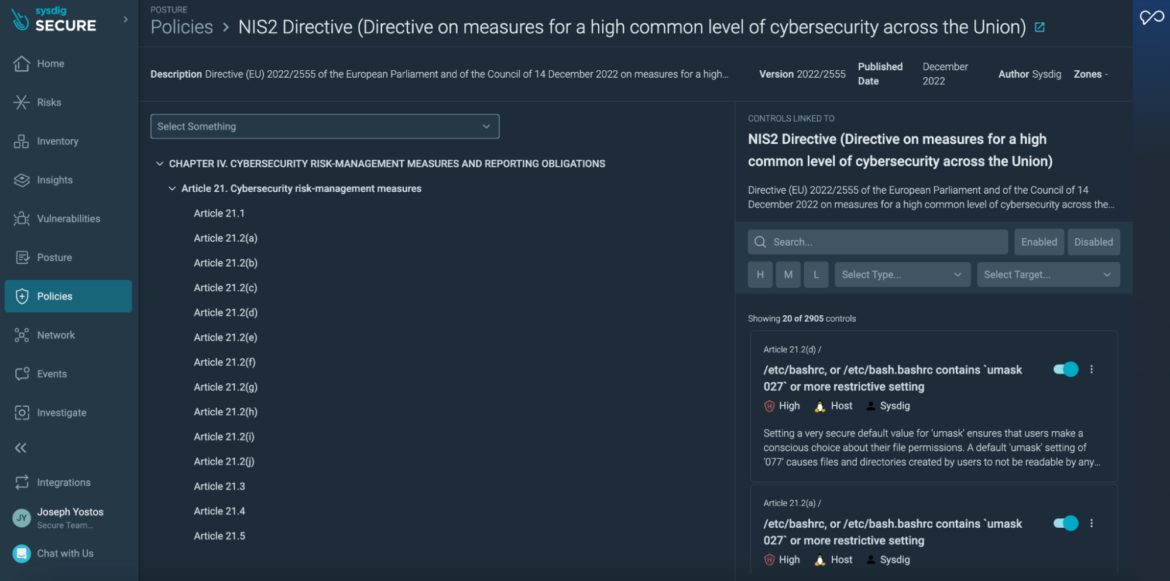

NIS2

Les exigences du NIS2 sont très similaires à celles du DORA, mais leur champ d’application est différent. NIS2 couvre toutes les entreprises d’infrastructure critique. Le champ d’application de l’infrastructure critique est vaste, incluant les fournisseurs de soins de santé, les services publics et les fournisseurs de télécommunications, mais aussi les fournisseurs de services numériques. Les entités sont classées dans des catégories essentielles ou importantes avec des exigences de contrôle, des dispositions de surveillance et des niveaux d’attestation différents.

Sysdig couvre les 14 exigences techniques de NIS2, avec un total de 2 905 contrôles.

La plupart des exigences techniques relèvent de l’article 21, “Mesures de gestion du risque de cybersécurité,” du Chapitre IV, “Mesures de gestion du risque de cybersécurité et obligations de déclaration.” Voici quelques-unes des exigences techniques.

| “Les États membres veillent à ce que les entités essentielles et importantes prennent des mesures techniques, opérationnelles et organisationnelles appropriées et proportionnées pour gérer les risques qui pèsent sur la sécurité des réseaux et des systèmes d’information que ces entités utilisent pour leurs activités ou pour la fourniture de leurs services, et pour prévenir ou réduire au minimum l’impact des incidents sur les destinataires de leurs services et sur d’autres services. Compte tenu de l’état de l’art et, le cas échéant, des normes européennes et internationales pertinentes, ainsi que du coût de la mise en œuvre, les mesures visées au premier alinéa garantissent un niveau de sécurité des réseaux et des systèmes d’information adapté aux risques encourus. Lors de l’évaluation de la proportionnalité de ces mesures, il est dûment tenu compte du degré d’exposition de l’entité aux risques, de la taille de l’entité et de la probabilité d’occurrence d’incidents et de leur gravité, y compris leur impact sociétal et économique.” | NIS2 exige des entités qu’elles adoptent des mesures appropriées dans les domaines technique, opérationnel et organisationnel afin de gérer les risques de sécurité pour leur réseau et leurs systèmes d’information, dans le but de réduire l’impact des incidents. Ces mesures doivent s’aligner sur les normes les plus récentes et être rentables, en fonction de l’exposition au risque de l’entité, de sa taille et de l’impact potentiel des incidents. Sysdig répond à cette exigence par plus de 200 contrôles, dont voici quelques exemples: – Ordinateur – Installation des derniers correctifs du système d’exploitation – Conteneur permettant à la racine d’accéder au système d’exploitation – Journalisation – Activation de la journalisation des clusters AKS/EKS – Serveur SQL – Activation des analyses périodiques récurrentes – Permissions de configuration du serveur SSH – fichiers de clés d’hôte publiques |

| Article 21.2(d) Les mesures visées au paragraphe 1 sont fondées sur une approche tous risques visant à protéger les réseaux et les systèmes d’information ainsi que l’environnement physique de ces systèmes contre les incidents, et comprennent au moins les éléments suivants: la sécurité de la chaîne d’approvisionnement, y compris les aspects liés à la sécurité concernant les relations entre chaque entité et ses fournisseurs directs ou ses prestataires de services. | Un point clé est la sécurisation de la chaîne d’approvisionnement, ce qui implique d’aborder les aspects de sécurité dans les relations entre les entités et leurs fournisseurs directs ou prestataires de services. Sysdig peut faciliter la conformité à cette exigence grâce à plus de 200 contrôles, dont voici quelques exemples: Secure SDLC: – Registre – Analyse des vulnérabilités activée – Registre – Accès en lecture seule Journalisation: – Journalisation – Activation de la journalisation des clusters Contrôle d’accès: – Accès sur-permissif aux types de ressources dans le groupe Secret: – Gestion des secrets |

Il ne s’agit là que de quelques exemples des exigences techniques du NIS2. Notre politique globale va au-delà de ces exemples.

Conclusion

En conclusion, la directive NIS2 et les règlements DORA marquent des étapes importantes dans le parcours de l’Union européenne vers une cybersécurité et une résilience opérationnelle plus fortes, en particulier dans les secteurs critiques et l’industrie financière. Devant entrer en vigueur en janvier 2025, ces cadres complets exigent que les entités concernées — couvrant un large éventail de secteurs — mettent en œuvre des mesures robustes pour protéger leur réseau et leurs systèmes d’information contre un large éventail de cybermenaces.

Dans ce moment charnière, Sysdig se distingue comme étant la première plateforme de protection des applications natives du Cloud (CNAPP) à offrir des politiques prêtes à l’emploi conçues spécifiquement pour répondre aux exigences de NIS2 et de DORA. Cette préparation inégalée positionne Sysdig non seulement comme un outil, mais aussi comme un partenaire stratégique pour les entreprises qui cherchent à naviguer en toute confiance dans le paysage réglementaire imminent.

Pour en savoir plus sur la conformité et les réglementations dans les environnements cloud-native, regardez notre table ronde : Fournir des services financiers sécurisés et conformes dans le Cloud.